Dans le monde de la sécurité informatique, les menaces évoluent constamment. Parmi celles-ci, on retrouve les logiciels malveillants, communément appelés ransomwares. Leur objectif est simple : rendre inaccessibles les systèmes informatiques en chiffrant les données et demander une rançon à la clé. Un acteur particulièrement préoccupant dans ce domaine est le ransomware Lockbit, qui a fait son apparition en 2019 et continue d’évoluer rapidement, posant de sérieux défis aux organisations du monde entier. Ce groupe a acquis une notoriété pour sa souche de ransomware sophistiquée et impitoyable, infiltrant les systèmes informatiques, chiffrant des données vitales et exigeant des rançons élevées, laissant les victimes face à des décisions difficiles.

Histoire de Lockbit

Les débuts de LockBit

Lockbit a été initialement détecté en septembre 2019 lorsque des chercheurs en cybersécurité ont remarqué une campagne de phishing par courriel. Initialement connu sous le nom de ransomware « ABCD » en raison de l’extension de fichier « .abcd virus » utilisée lors des chiffrements, le ransomware s’est rapidement développé. En janvier 2020, le groupe a commencé à opérer comme un ransomware-as-a-service (RaaS) et a adopté le nom LockBit.

La croissance et la diversification

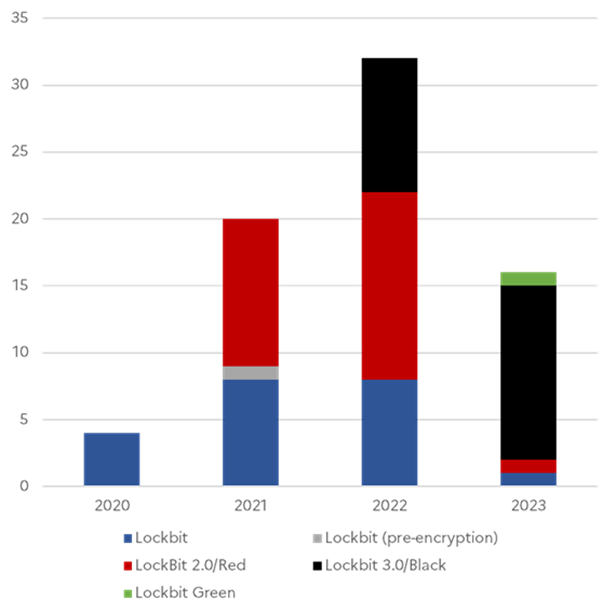

Depuis, LockBit a développé plusieurs variantes de produits de ransomware pour effectuer le chiffrement : .abcd, LockBit 1.0, LockBit 2.0, LockBit 3.0 et LockBit Green. Chaque variation de LockBit est une évolution dans la vitesse de chiffrement pour empêcher les mesures de cybersécurité d’une entreprise de contrer une attaque.

Nouvelle variante en 2021 : LockBit 2.0

En juin 2021, les cybercriminels derrière Lockbit ont lancé une nouvelle version de leur logiciel malveillant : LockBit 2.0. Cette mise à jour apporte plusieurs améliorations qui accentuent la menace pesée par Lockbit, notamment des mécanismes plus sophistiqués pour éviter la détection, ainsi qu’un business model en « Ransomware as a Service » où les cybercriminels louent l’infrastructure nécessaire pour mener des attaques. Bien que cette version ne soit pas la première dans le genre, elle illustre la tendance croissante des ransomwares à évoluer constamment afin de tirer profit des vulnérabilités et des failles de sécurité.

Juin 2022 : apparition de Lockbit 3.0

LockBit 3.0, lancé fin juin 2022, continue d’améliorer la rapidité de chiffrement pour échapper à la détection sécuritaire. D’après les experts en cybersécurité ce malware emploie des tactiques anti-analyse, fonctionne uniquement avec un mot de passe et utilise des commandes avancées.

Ce ransomware se distingue également par son programme inédit de Bug Bounty, invitant utilisateurs et spécialistes en sécurité à rapporter les failles en échange de récompenses financières, allant de 1 000 à 1 million de dollars. Cette initiative vise à encourager la révélation de vulnérabilités exploitables par LockBit et à suggérer des pistes d’évolution au groupe. LockBit s’intéresse particulièrement aux bugs affectant les systèmes de verrouillage, les failles du réseau Tor, les vulnérabilités de la messagerie Tox, et les bugs de sites web.

Lockbit, le ransomware dominant en 2023

Selon un rapport de Trend Micro LockBit a réussi à rester en tête des familles de ransomwares depuis 2022, 26,09 % de toutes les attaques de ransomware connues peuvent lui être imputées. Ce chiffre souligne l’ampleur et la prévalence de cette menace dans le paysage actuel de la cybersécurité.

Ce ransomware s’est distingué par sa capacité à se propager très rapidement à travers les réseaux, frappant les organisations sans même que leurs utilisateurs ne soient au courant. Depuis lors, Lockbit a continué d’affiner ses méthodes, rendant la détection et l’atténuation encore plus difficiles pour les entreprises.

Méthodes employées par Lockbit

Les acteurs qui mènent ces attaques sont soit des membres à temps plein du collectif, soit des affiliés qui rejoignent temporairement le collectif dans l’espoir d’un gain financier immédiat. Ceux-ci utilisent plusieurs techniques pour infecter leurs victimes et propager la charge utile. Parmi ces méthodes on retrouve :

1. Phishing par courriel

Les campagnes de phishing sont souvent utilisées comme vecteur d’infection initial pour les ransomwares. Les cybercriminels envoient des courriels contenant des pièces jointes ou des liens malveillants qui, une fois ouverts ou cliqués, peuvent installer Lockbit sur l’ordinateur de la victime. Les entreprises doivent donc veiller à former leurs collaborateurs aux bonnes pratiques en matière de sécurité informatique pour limiter les risques.

2. Exploitation de vulnérabilités connues

Lockbit peut également exploiter des vulnérabilités logicielles ou matérielles pour infiltrer les systèmes et déployer sa charge utile. Pour se prémunir contre ce type d’attaque, il est primordial de maintenir régulièrement les correctifs de sécurité et de s’assurer que tous les systèmes sont à jour.

3. Bruteforce RDP (Remote Desktop Protocol)

Les cybercriminels peuvent également utiliser des attaques par force brute pour obtenir un accès à distance aux systèmes informatiques, notamment en exploitant des faiblesses au niveau du protocole RDP (Remote Desktop Protocol). Si l’attaquant réussit à s’introduire dans ce système, il peut déployer Lockbit et exfiltrer les données sensibles avant de chiffrer les fichiers.

Les étapes d’une attaque LockBit

Le processus d’attaque de LockBit se concentre autour de trois étapes principales : l’accès initial, le mouvement latéral et l’escalade des privilèges, et le déploiement de la charge utile du ransomware.

- Accès initial : LockBit utilise souvent des tactiques d’ingénierie sociale, comme le phishing, pour accéder aux identifiants des utilisateurs et obtenir une entrée initiale dans le réseau d’une organisation.

- Mouvement latéral et élévation des privilèges : Une fois l’accès initial obtenu, les attaquants cherchent à étendre leur portée au sein du réseau compromis, en localisant des données et des systèmes sensibles à chiffrer.

- Déploiement du payload de ransomware : Après avoir préparé le réseau de la victime pour l’attaque, ils déploient le ransomware pour chiffrer les fichiers et les données des victimes et formuler la demande de rançon.

Les secteurs ciblés par LockBit

LockBit a attaqué une variété d’organisations à travers les secteurs, y compris l’éducation, la finance, la santé, les logiciels internet et les services professionnels. Un rapport de Trend Micro de 2022 a indiqué que 80,5 % des victimes de LockBit sont des petites et moyennes entreprises. Pour toutes les entreprises le coût financier et l’atteinte à leur réputation peut parfois s’avérer fatal.

Sur une période de 18 mois, LockBit s’est imposé comme le ransomware le plus fréquemment détecté, illustré par plusieurs incidents majeurs. En janvier, Royal Mail, principal service postal du Royaume-Uni, a été paralysé par une attaque LockBit, perturbant ses expéditions internationales.

En juin 2023, le groupe LockBit a attaqué un fournisseur de Taiwan Semiconductor Manufacturing Company (TSMC), le plus grand fabricant de puces en sous-traitance mondial, accédant à ses données confidentielles. LockBit a exigé de TSMC une rançon de 70 millions de dollars, menaçant de divulguer les informations volées en cas de non-paiement. Une de leur dernière victime est le groupe aéronautique Boeing attaqué en octobre 2023.

Se protéger contre le ransomware Lockbit

Comme pour toute menace informatique, il n’y a pas de solution unique pour se prémunir contre Lockbit. Néanmoins, quelques bonnes pratiques de sécurité peuvent aider à réduire les risques d’être infectés par ce type de logiciel malveillant :

Mise à jour et sécurisation des systèmes

Veillez à maintenir vos systèmes à jour en appliquant régulièrement les correctifs de sécurité et en vous assurant que toutes les applications sont sécurisées. Cela peut permettre de limiter les vulnérabilités exploitées par les cybercriminels pour propager Lockbit.

Réalisation de sauvegardes régulières

Pour minimiser l’impact potentiel d’une attaque par Lockbit sur une entreprise, il est crucial de réaliser des sauvegardes régulières des données et de s’assurer qu’elles sont correctement stockées hors site. Ainsi, même si les fichiers sont chiffrés lors d’une infection par ransomware, l’entreprise aura toujours accès à une copie de secours de ses données.

Formation et sensibilisation des employés

Mettre en place une formation sur la sécurité informatique et les bonnes pratiques pour éviter les pièges courants du phishing et autres attaques peut réduire le risque d’infection par Lockbit. La cybersécurité étant l’affaire de tous, il est important que chaque utilisateur prenne conscience des menaces potentielles et sache comment les identifier.